Martin Motz, Product Manager CPU, Rutronik

L’importanza della cybersicurezza a bordo dei veicoli sta crescendo per via del ruolo sempre più dominante di Internet e delle applicazioni remote, e della tendenza verso la realizzazione di veicoli completamente autonomi. Sebbene la sicurezza informatica sia ben nota come parte della routine quotidiana nel tradizionale settore IT, essa non costituisce ancora una pratica diffusa nell’industria automobilistica. A prima vista, questo sembra essere un problema minore, in quanto è presente una gamma di soluzioni provenienti da altri settori che potrebbero essere utilizzate per la sicurezza a bordo dei veicoli. Tuttavia, l’ambiente specifico delle applicazioni automobilistiche rende questo ulteriore impiego in qualche misura difficoltoso.

Oggi, i clienti si aspettano la disponibilità illimitata e la connessione in rete degli smartphone e di altri dispositivi portatili personali all’interno delle automobili, oltre all’applicazione di sistemi di navigazione satellitare all’avanguardia con requisiti forti sulla qualità del display e sulla densità delle informazioni, in breve, sull’intera rete.

Anche in futuro sarà necessaria una connessione dati costante con un’infrastruttura esterna o con dei dispositivi esterni (Fig. 1). I veicoli diventeranno così un bersaglio per gli attacchi informatici e per altre manipolazioni. La priorità quindi consiste certamente nel garantire la riservatezza, l’integrità e l’autenticità dei dati, che in definitiva richiederà ulteriori misure di protezione. Le varie unità di comunicazione, dal sistema di back-end OEM del veicolo e all’interno delle singole centraline (ECU o Electronic Control Unit), richiedono l’autenticazione sicura e la protezione contro la manipolazione dei dati. Per garantire ciò, vengono utilizzati per la comunicazione i metodi di cifratura basati su chiave crittografica.

Un processo di cifratura è fondamentalmente un metodo crittografico che utilizza una chiave di cifratura per convertire un testo normale in testo crittografato, che può in seguito essere tradotto in testo normale utilizzando una chiave di cifratura. La riservatezza e la protezione di queste chiavi crittografiche sono, oltre ad altri fattori, un requisito fondamentale per l’architettura della sicurezza. Questo perché se la disponibilità e la riservatezza delle chiavi sono violate, la sicurezza complessiva risulta compromessa. L’impatto sul settore automobilistico potrebbe essere disastroso, e potenzialmente fatale dal punto di vista finanziario ed estremamente dannoso per la reputazione delle aziende nel settore. Se gli autori dell’attacco conoscono le chiavi opportune, essi possono alterare la comunicazione. In altri termini, i veicoli dovrebbero essere portati in un ambiente sicuro (in officina o anche in fabbrica), il che è stressante e oneroso in termini di tempo e di denaro. In un tale contesto, la riservatezza e la protezione delle chiavi archiviate sono essenziali per la sicurezza informatica e per la piena sicurezza funzionale (a norma ISO 262262) nelle auto.

I certificati sicuri

Per proteggere le chiavi di crittografia archiviate, è possibile usare i certificati sicuri basati su hardware. In questo caso, è necessario adottare delle misure per assicurare che solo le entità autorizzate abbiano accesso esclusivo al servizio di crittografia del certificato sicuro (Fig. 2). I certificati sicuri rappresentano un ambiente protetto e isolato in cui le chiavi e i certificati vengono salvati ed elaborati. Un grande numero di attacchi di hacker hanno chiaramente dimostrato che l’esecuzione di questi certificati sicuri su software (come parte del sistema operativo del microcontrollore) è inadeguata. L’implementazione di hardware dedicato offre la protezione migliore e più efficace.

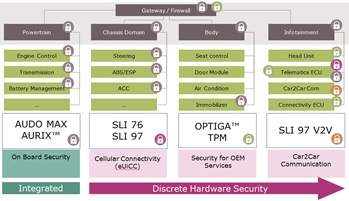

In base a questi fatti, sono stati sviluppati e integrati all’interno dei microcontrollori i moduli SHE (Security Hardware Extension) e i moduli HSM (Hardware Security Module). I microcontrollori Infineon AURIX, per esempio, sono dotati di un modulo HSM integrato, con tecnologia HSM di seconda generazione (TC3xx), che supportano inoltre la crittografia asimmetrica (una coppia di chiavi composte da una chiave privata e da una chiave pubblica) (Fig. 3).

Una protezione particolarmente efficace, specialmente per le aree critiche per la sicurezza, come ad esempio la comunicazione verso l’esterno del veicolo o le applicazioni nel settore dell’infotainment, è offerta dai controllori speciali per la sicurezza come i TPM (Trusted Platform Modules) OPTIGA. Il modulo TPM garantisce l’autenticazione sicura. Per ottenere ciò, esso memorizza i certificati utilizzati e le rispettive chiavi nel lungo termine in un ambiente protetto.

All’interno dei certificati sicuri basati su hardware vengono eseguite diverse funzioni per proteggere i processi critici per la sicurezza e, ad esempio, per trasferire le chiavi. A questo proposito, la complessità funzionale (il codice) è relativamente modesta, rispetto al controllore da proteggere. La complessità ridotta consente di effettuare il test completo dell’hardware e del software, che non sarebbe finanziariamente fattibile per un intero sistema.

L’uso di soluzioni basate su microcontrollore (HSM), su TPM o su SIM per i certificati sicuri nelle auto è determinato dalla rispettiva applicazione (Fig. 4). L’implementazione attraverso modulo HSM (integrato nel microcontrollore) è essenzialmente finalizzata alla comunicazione a bordo del veicolo, che richiede un alto livello di prestazioni computazionali e un comportamento robusto in tempo reale. Per contro, i controllori TPM speciali proteggono le comunicazioni esterne, il che comporta un rischio superiore per la sicurezza informatica. Inoltre, essi possono essere utilizzati come archivio principale di certificati e di chiavi critiche per la sicurezza. Essi offrono anche protezione contro i cosiddetti attacchi di canale laterale. Questi analizzano, ad esempio, il tempo di esecuzione dell’algoritmo, l’energia elettrica consumata dal processore durante i calcoli o le emissioni elettromagnetiche prodotte per divulgare informazioni sulle chiavi.

Alla sicurezza dei dati all’interno delle automobili si applicano i seguenti principi:

-L’integrità delle chiavi elettroniche è uno dei fattori più importanti per la protezione dei dati di un sistema elettronico.

-È impossibile ottenere un livello di sicurezza sufficiente dei dati con chiavi elettroniche manipolate o facili da manipolare.

-Le chiavi elettroniche clonate non lasciano tracce.

-La gestione delle chiavi elettroniche dovrà essere garantita durante l’intero ciclo di vita del prodotto.

– I certificati sicuri attivano le principali operazioni amministrative e applicative in un ambiente non protetto (ad esempio quando il veicolo è in moto).

Protezione efficiente attraverso gli standard

Nel frattempo, le case automobilistiche classificano i dati secondo la loro importanza per la sicurezza. La rispettiva classificazione impatta anche sulle misure necessarie o sulla protezione supportata per le chiavi corrispondenti. Anche la durata di vita delle chiavi elettroniche è rilevante. Le chiavi elettroniche per cui è richiesta una maggiore durata di vita offrono una protezione superiore rispetto alle chiavi elettroniche che possono essere utilizzate solo per un periodo limitato (chiavi di sessione).

L’effettivo riutilizzo di algoritmi consolidati e diffusi e di procedure per i meccanismi di protezione e di implementazione riduce l’entità degli sforzi mirati nello specifico alla protezione dei dati all’interno del veicolo. Dopo un’esperienza iniziale negativa avuta utilizzando algoritmi proprietari sviluppati internamente, le tecniche di crittografia standardizzate, tra cui AES, RSA ed ECC, sono diventate la norma nel settore automobilistico.

Sebbene sia auspicabile la ri-applicazione delle tecnologie esistenti e collaudate per la sicurezza, le automobili possiedono altri requisiti specifici che devono essere affrontati: gli autoveicoli devono soddisfare standard superiori di qualità in condizioni di funzionamento robuste, e devono essere in grado di offrire una maggiore affidabilità e una durata prevista al di sopra della media.

Le soluzioni per la sicurezza dei dati provenienti dal mondo della tecnologia Smart Card sono già largamente in uso. Al fine di una loro applicazione a bordo dei veicoli, occorre anche considerare un intervallo esteso di temperature e standard comuni di qualificazione, a questo proposito un esempio di controllori per la sicurezza è dato dalle tecnologie SIM. L’industria automobilistica si affida quindi a tecnologie SIM robuste e saldabili per soddisfare le esigenze in termini di vibrazioni, di intervallo esteso di temperature e di conformità allo standard automotive AECQ-100.

La protezione lungo l’intera vita utile

Le chiavi crittografiche utilizzate a bordo delle auto devono, in base alla gestione e alle tecniche utilizzate per le chiavi, essere protette durante l’intero ciclo di vita del veicolo, dalla produzione, all’uso, fino allo smaltimento. La produzione è una fase particolarmente critica all’interno di questo processo. Questo è infatti il punto in cui le chiavi devono essere trasferite in formato testo normale. Se tale processo non è adeguatamente protetto, gli aggressori possono accedere ad un grande numero di chiavi. Inoltre, l’inserimento delle chiavi può essere eseguito in diversi luoghi e dai subappaltatori, il che pone una maggiore pressione sui processi e sulle risorse per la sicurezza.

Una soluzione efficiente consiste nell’applicazione di un controllore personalizzato per la sicurezza. Personalizzato in questo caso significa che il controllore per la sicurezza dispone di una chiave personale individuale assegnata al chip, che è stata memorizzata dal produttore di semiconduttori durante un processo produttivo certificato. Visto che questi controllori per la sicurezza sono protetti dagli attacchi hardware, essi possono essere forniti senza particolari esigenze logistiche. Infatti, essi possono essere manipolati solo utilizzando la chiave personalizzata. Un controllore TPM personalizzato per la sicurezza inoltre facilita il processo di personalizzazione dei dispositivi di controllo, poiché la chiave privata protetta nel controllore può essere utilizzata per trasferire ulteriori chiavi attraverso una comunicazione sicura.

La sicurezza di un prodotto dipende dalla qualità dei processi di sicurezza e dovrebbe essere parte integrante delle fasi di produzione e di sviluppo del prodotto. Per esempio, il processo di sviluppo e di produzione del TPM OPTIGA è certificato secondo i Common Criteria. L’attuale versione dei Common Criteria è stata pubblicata nel 1999 come standard internazionale ISO/IEC 15408, e specifica i criteri per valutare e per certificare l’affidabilità, la qualità e l’attendibilità dei prodotti IT. Inoltre, i TPM sono prodotti e personalizzati utilizzando processi produttivi che sono anche completamente controllati e certificati (Fig. 5). Questo monitoraggio rigoroso dei processi di sicurezza da parte di organismi di certificazione indipendenti o approvati dallo Stato è alla base dell’alto livello di qualità della sicurezza fornito dai TPM di Infineon.

Un altro fattore critico è dato dalla lunga aspettativa di vita dei veicoli, che arriva fino a 20 anni o più. Un requisito ulteriore è che gli algoritmi di crittografia implementati siano anche sicuri per l’intera durata utile del veicolo. Per consentire ciò, l’architettura di sicurezza dovrebbe agevolare il semplice passaggio verso le funzionalità crittografiche, dovrebbe possibilmente supportare algoritmi sia vecchi che nuovi in parallelo, e offrire risorse hardware sufficienti (bus, memorie, ecc.) per chiavi nuove e più lunghe. Questa cosiddetta “cripto-flessibilità” è supportata, ad esempio, dallo standard TPM 2.0.

Un esempio di applicazione SOTA

Le costose operazioni di richiamo volte ad eliminare i problemi di natura software nelle unità di controllo del veicolo hanno costretto le case automobilistiche a considerare sempre più spesso le opportunità che deriverebbero dall’esecuzione di aggiornamenti software in modalità wireless (SOTA). Oltre al risparmio dei costi legati ai richiami, la connessione mobile al veicolo e la possibilità di scaricare il nuovo software attraverso questa interfaccia di comunicazione consente di attivare nuove funzioni e applicazioni. Le soluzioni dedicate alla sicurezza (Fig. 6) forniscono i meccanismi di sicurezza basati su hardware per diverse funzioni in un’applicazione SOTA all’interno del veicolo.

Oltre alla comunicazione end-to-end tra il server OEM e l’unità di controllo di destinazione, l’architettura del veicolo per la modalità SOTA può essere realizzata attraverso tre unità di controllo (blocchi ECU), in cui le diverse soluzioni per la sicurezza assumono le seguenti funzioni: unità di controllo telematica, gateway centrale e unità di controllo di destinazione. I servizi di autenticazione e di crittografia sono attivati all’interno dell’unità telematica utilizzando la connessione wireless e i dati trasmessi (dall’OEM) vengono quindi ricevuti e decifrati utilizzando un protocollo sicuro. Si raccomanda l’implementazione di un controllore TPM dedicato alla sicurezza per questa funzione di autenticazione critica, allo scopo di proteggere le chiavi e i certificati critici per la sicurezza.

Successivamente, l’aggiornamento software viene memorizzato nella memoria principale del veicolo. Dopo l’autenticazione e la verifica da parte dell’OEM (all’interno del gateway centrale), i rispettivi pacchetti di dati sono decompressi per le unità di controllo. Il processo effettivo di aggiornamento della programmazione ha quindi inizio e i pacchetti di dati vengono inviati in piccoli blocchi nelle ECU. All’interno di queste ultime, i blocchi di dati sono decifrati, decompressi, e viene scritto del nuovo codice nella memoria flash dell’unità di controllo di destinazione attraverso il bootloader sicuro della flash. Il bootloader sicuro della flash è un elemento chiave per il processo di aggiornamento SOTA all’interno dell’unità di controllo. Le principali funzioni per la sicurezza sono, ad esempio, eseguite dall’HSM all’interno del microcontrollore AURIX: l’avvio sicuro, l’autenticazione, la decifratura e la cifratura, la gestione delle chiavi e il controllo dell’integrità. L’autenticazione per l’accesso alla flash impedisce l’accesso non autorizzato alla memoria flash in lettura e in scrittura. L’accesso alla flash è abilitato solo dall’HSM, dopo che l’autenticazione del gateway centrale è avvenuta con successo e dopo l’invio di un rispettivo comando di programmazione. In seguito ad esito positivo della verifica dell’aggiornamento, quest’ultimo viene segnalato al server di aggiornamento. Al termine della modalità di aggiornamento, il veicolo è riavviato o azionato con tutte le ECU.

Le soluzioni su semiconduttore allo stato dell’arte consentono di realizzare sistemi di sicurezza del veicolo con un livello elevato di sicurezza funzionale e di sicurezza informatica che protegge gli utenti dei veicoli, delle auto e della strada. Ottimizzati per applicazioni specifiche, sono disponibili i microcontrollori a 32-bit con moduli hardware di protezione integrati (HSM), i controllori SIM e i controllori speciali TPM per la sicurezza, oltre ai corrispondenti pacchetti software. In questo modo è possibile adattare i meccanismi di sicurezza rispettivi ai requisiti di sicurezza di una particolare applicazione. L’utilizzo algoritmi crittografici collaudati, ad esempio AES ed ECC, oltre alla conformità agli standard, ad esempio SHE, EVITA e TPM, minimizzano il rischio e gli sforzi di integrazione per gli OEM, per i loro fornitori e per i subfornitori.

Bibliografia:

Schneider, R., Kohn, A., Klimke, M., and Dannebaum, U., “Cyber Security in the Automotive Domain – An Overview,” SAE Technical Paper 2017-01-1652, 2017, doi:10.4271/2017-01-1652.

Arthur, W., Challener, D., and Goldmann, K. “A Practical Guide to TPM 2.0: Using the Trusted Platform Module in the New Age of Security”, Apress, 1st Ed., 2015.

BSI TR-02102-1 “Kryptographische Verfahren: Empfehlungen und Schlüssellängen” Version: 2017-01:

https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/TechnischeRichtlinien/TR02102/BSI-TR-02102.pdf

Escherich, R., Ledendecker, I., Schmal, C., Kuhls, B., “SHE -Secure Hardware Extension – Functional Specification”, Version 1.1, Hersteller Initiative Software (HIS) AK Security, 2009.

Weyl, B.; Wolf, M.; Zweers, F.; Gendrullis, T.; “Secure On-Board Architecture Specification”, EVITA Deliverable D3.2, Aug. 2011.